剖析2020年DDoS攻击十四大特征,企业如何见招拆招?

2021-02-07 10:51:36 来源:51CTO

近日,腾讯安全发布《2020年腾讯云DDoS威胁白皮书》(以下简称《白皮书》),从威胁态势、攻击手法、攻击资源三个维度总结出了2020年DDoS攻击的十四大特征,帮助企业见招拆招。

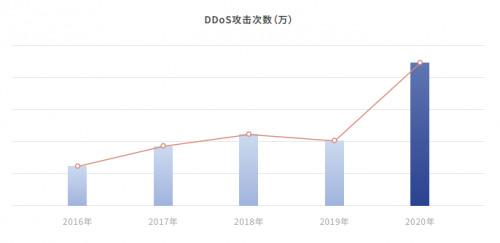

DDoS攻击次数、增幅均创新高,走势与疫情防控密切相关

●2020年成DDoS攻击增幅最大的一年

2020年,在疫情推动和国家新基建战略的指引下,企业数字化进程加速。互联网经济的蓬勃发展,吸引了大量黑灰产觊觎。DDoS攻击在经历了2018年底司法机关的重拳打击后迎来强势反弹,攻击次数创下历史新高,同比增幅高达135%。

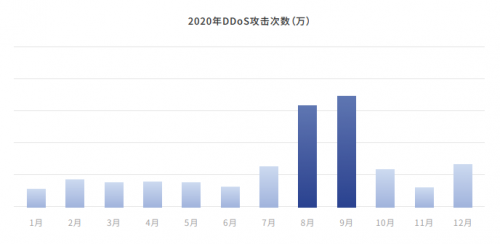

●8月和9月DDoS攻击最密集

从时间分布上看,2020年下半年的DDoS威胁要明显高于上半年,主要集中在第三季度,并在8月和9月达到最高峰。

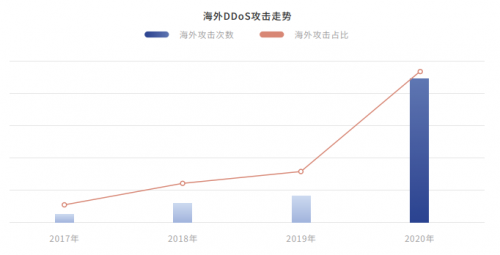

●海外攻击出现大幅增长

地理分布上,2020年海外DDoS攻击的次数和增速均创下历史新高,其中欧洲和北美是海外DDoS攻击较为密集的区域。

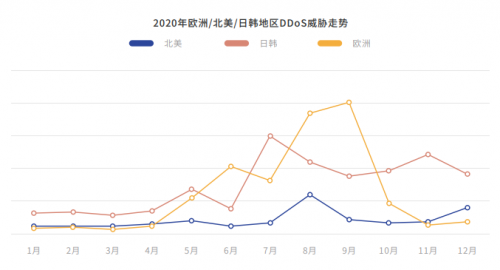

●DDoS攻击走势与当地疫情防控形势呈现明显相关

2020年,受疫情影响,人们日常生活的许多场景转移到线上。活跃的线上经济吸引黑产火力,带来了大量DDoS攻击。因此,疫情爆发往往导致DDoS攻击大幅增加,这个趋势在欧洲、北美和日韩等地尤其明显。

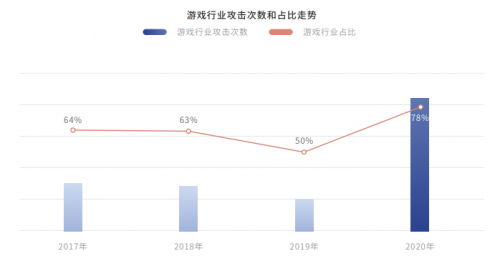

●游戏行业仍是主要被攻击行业

2020年,游戏行业的DDoS攻击次数不仅再创新高,而且在整体DDoS攻击中的占比超过7成。除游戏行业外,过去一年蓬勃发展的电子商务、直播、在线办公、在线教育等行业,也受到了严重的DDoS攻击威胁。

攻击手法持续多元化,复合型攻击成为常态

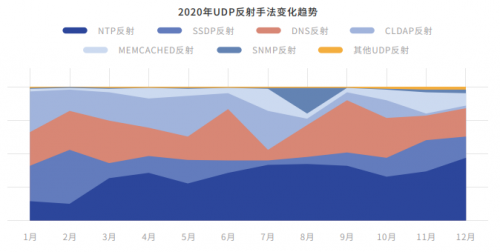

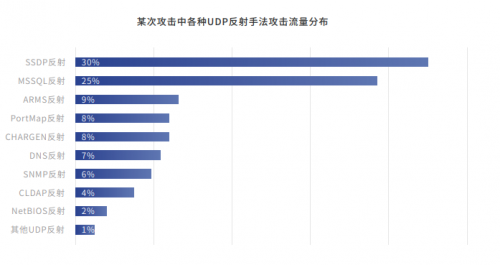

●UDP反射攻击仍是攻击者发起DDoS攻击的主流

成本低、易操作的UDP反射放大攻击一直是攻击者发起DDoS攻击的首选。2020年,UDP反射攻击的占比超过6成,其中NTP反射、DNS反射、CLDAP反射和SSDP反射是现网最为普遍的UDP反射手法。而在超过300G的超大流量UDP反射型DDoS攻击中,SSDP反射手法通常是主要的攻击流量来源。

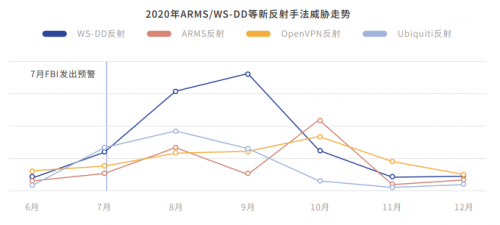

●CoAP、WS-DD和ARMS等新型UDP反射被大量用于攻击游戏业务

这些新型UDP反射放大攻击的包长和反射源数量较小,通常难以发起大流量DDoS攻击,以数百M流量的攻击最为常见。这类攻击虽然无法拥塞机房带宽,但是挤占服务器CPU和连接数等资源绰绰有余,可以大幅降低玩家的游戏体验。同时,由于攻击包包长较小,和业务流量接近,这类攻击可以有效穿透粗粒度的检测和防护。

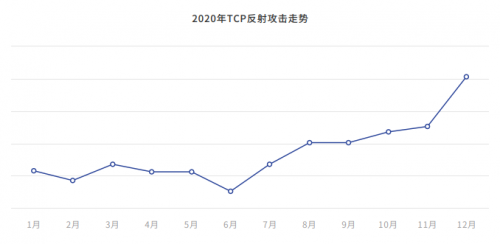

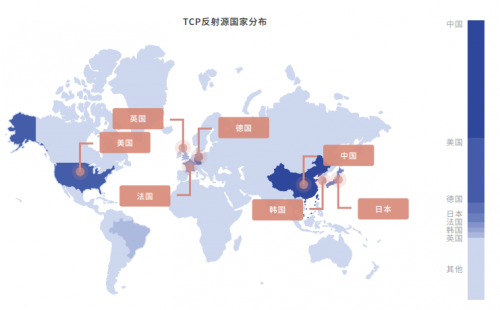

●TCP反射攻击威胁持续扩大

TCP反射攻击在2020年下半年持续增长,无论攻击次数还是最大攻击流量,均高于去年同期和上半年。TCP反射攻击中,发起攻击的都是真实服务器,且产生的攻击包包长极小,靠反向挑战等传统防护算法难以防御。TCP反射攻击不仅危害被攻击企业,还会消耗公共服务器的CPU和带宽等资源,危害十分严重。

●应用层攻击(CC攻击)呈海量化态势

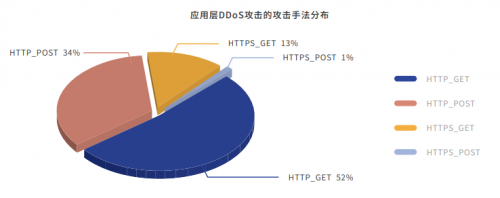

2020年以来,超大流量的应用层攻击(HTTP/HTTPS CC攻击)也愈加频繁。应用层攻击中以HTTP协议CC攻击为主,HTTPS协议攻击占比为15%,两种场景下都是以GET请求为主。

●复合型攻击成为常态

为了追求更好的攻击效果,攻击者不断寻找更多更强的攻击手法,组合多种现有攻击手法的复合型攻击成为常态。最常见的组合方式包括:SYNFLOOD+UDP反射放大攻击,多种不同UDP反射放大攻击组合,以及SYNFLOOD+TCP反射等。

攻击资源扩大,大量秒拨IP流入DDoS攻击黑产

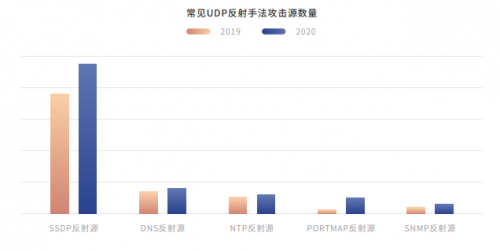

●UDP反射源仍是最主要攻击资源

UDP反射源仍是现网攻击源的主要来源,其中SSDP反射源数量最多,总数在千万级别。DNS反射源、NTP反射源、PORTMAP反射源、SNMP反射源处在第二梯队,数量在50-200万之间。其余反射源数量均在50万以下。

●中美TCP反射源数量遥遥领先

由于TCP反射源是利用互联网开放服务的服务器发起攻击,所以这部分攻击源的分布非常广泛,其中中美两国的反射源数量遥遥领先。此外,德国、日本、法国等发达国家的TCP反射源数量也较多。

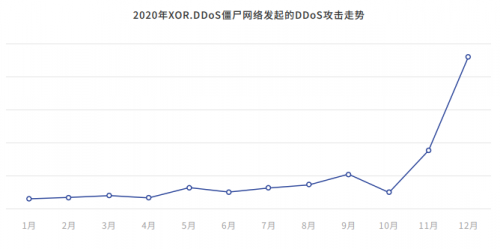

●XOR.DDoS僵尸网络为现网最活跃僵尸网络家族

所有参与DDoS攻击的肉鸡中,XOR.DDoS僵尸网络的肉鸡占整体比例超过6成。进入第四季度以来,XOR.DDoS僵尸网络的活跃程度进一步加强,发起的DDoS攻击次数远超前几个季度。

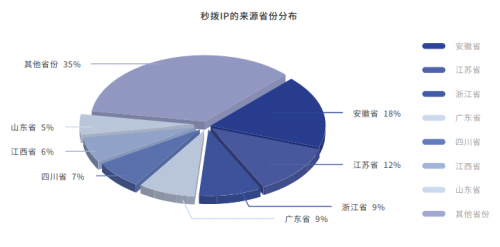

●大量秒拨IP被黑客用于发起应用层DDoS攻击

大量秒拨IP流入DDoS攻击黑产大军,是2020年应用层DDoS攻击达到海量的主要推手。这些秒拨IP的分布区域以国内为主,主要分布在安徽、江苏、浙江等经济或人口大省。除了参与发起DDoS攻击外,这些IP还大量在刷单、秒杀、养号等风控场景出现,表明DDoS攻击黑灰产和风控场景的黑灰产间存在频繁的资源流转。

针对攻击者越来越大的攻击强度和越来越丰富的攻击手法,《白皮书》建议企业选择能够覆盖多种防护场景的防护方案,通过多层防护联动,一站式解决各类攻击场景。

腾讯云T-Sec DDoS防护具备覆盖全球的秒级响应延迟和T级清洗能力,已经为游戏、互联网、视频、金融、政府等诸多行业的客户提供了安全保障。2020年,腾讯云联合安全平台部宙斯盾等多个团队的安全专家,为全国两会、广交会等多个重要会议提供了7*24小时全方位网络安全防护,保障期间业务安全稳定运营。

此外,腾讯云T-Sec DDoS防护服务也收获了行业的广泛认可和关注,入选了2020年4月Forrester《Now Tech :DDoS Mitigation Services, Q2 2020》云服务商类别推荐名单。